一种基于风险评价的无线传感器网络信任模型

严斌宇1,刘方圆1,董敏坚1,周激流1,卢苇2

(1. 四川大学 电子信息学院,四川 成都,610065;

2. 北京交通大学 软件学院,北京 100044)

摘要:针对现有无线传感器网络的信任模型未考虑风险因素,导致不能有效处理恶意节点攻击的问题,采用一种基于风险评价的信任模型(Risk evaluation based trust model, RBTM)。RBTM的框架由检测模块、信任计算模块和决策模块组成,并考虑上下文因素的影响。计算信任度时同时考虑推荐信誉值和风险值的影响;风险值的计算借用风险评估函数和风险信誉调节函数实现。研究结果表明:RBTM能够有效抵抗恶意节点的攻击,与已有的信任模型相比具有更大的灵敏性,较大程度地提高了对恶意行为的检测成功率,可以使节点之间更有效地建立信任 关系。

关键词:

中图分类号:TP212.9;TN929.5 文献标志码:A 文章编号:1672-7207(2011)06-1657-06

Trust model based on risk evaluation in

wireless sensor networks

YAN Bin-yu1, LIU Fang-yuan1, DENG Min-jian1, ZHOU Ji-liu1, LU Wei2

(1. School of Electronics and Information Engineering, Sichuan University, Chengdu 610065, China;

2. School of Software Engineering, Beijing Jiaotong University, Beijing 100044, China)

Abstract: Based on the fact that the existing trust models in wireless sensor networks (WSNs) do not consider the risk, which causes the attacks of malicious nodes unable to be effectively addressed, a trust model based on risk evaluation (Risk evaluation based trust model, RBTM) was adopted to solve the problem. The framework of RBTM consists of detection module, trust-computing module and decision-making module, which considers the influence of the context. Recommendation reputation and the influence of risk were considered in the calculation of the trust value, in which the calculation of the risk was realized by means of the risk evaluation function and the risk and reputation adjustment function. The results show that RBTM can resist various attacks from malicious nodes effectively and have better sensitivity than the existing trust models. It can evidently enhance successful detection ratio of malicious behavior and efficiently help nodes establish trust relationship in WSNs.

Key words: wireless sensor networks (WSNs); trust model; framework; risk evaluation

无线传感器网络(Wireless sensor networks,WSNs)是由大量分布式传感器节点通过自组织方式构成的无线网络,已广泛应用于军事监测、交通控制、智能家居、环境预测等领域。WSNs与对等(P2P)网络有着相似的网络拓扑和相似的数据传输方式。与P2P网络相比,虽然WSNs一般不是开放的,不存在P2P网络中任何节点可以随意接入和退出网络带来的风险,但由于WSNs的传感器节点具有自身能量受限、部署环境恶劣等特点,加之通信采用无线方式,使得WSNs比传统的有线网络存在更多的安全隐患。这其中有一个明显的安全问题,即传感器节点被敌方俘获后进行的内部攻击,这是P2P网络中没有出现的,也是基于传统密码体系的安全机制不能解决的风险。为了能够对密码技术进行有效补充,WSNs信任模型的研究开始得到学术界的广泛关注,通过计算传感器节点的信任度来识别故障节点和被俘获节点,采取一些针对措施以减少系统损失,提高系统的安全性、可靠性以及公平性。信任管理的概念由Blaze等[1]首先提出,采用授权委托的方式解决“陌生人”之间的授权问题[1],之后广泛应用于对等网络、网格、自组织网络等网络环境中[2]。WSNs下信任模型的建立也部分借鉴了P2P网络和Ad-hoc网络的信任计算方法,但由于WSNs自身的特性,如节点能量受限、应用相关性、以数据为中心等,使得研究WSNs下特定的信任模型算法具有现实意义,国内外学者采用不同的数学方法和仿真工具建立了WSNs下的各种信任模型,各有其优势。Ganeriwal等[3]提出了基于信誉的信任管理框架RFSN (Reputation based framework for sensor networks),采用Watchdog机制监测节点行为,将监测结果输入信誉系统模块以生成各节点的信任值,并参考设定的阈值进行决策,采用贝叶斯公式计算信誉值,假定先验分布服从Beta分布或Dirichlet分布。该管理框架比较完整,应用范围广,健壮性好,不足之处在于需要主观假设信誉值的先验分布。Yao等[4]提出的基于信任管理的安全框架,包括应用描述、网络输入/输出、信任管理、安全响应4个逻辑组件。信任值的计算包括密码操作因素和关于节点交互行为的因素2个方面, 应用于路由选择时考虑了能量因素。其不足之处在于模型基于一定的条件假设、密码因素,导致计算复杂度增大。Probst等[5]采用统计学的方法计算信任值,并根据节点直接和间接的经验建立基于此信任值的置信区间,以权衡信任置信区间的范围和资源消耗,同时,考虑了转发数据的通信因素和感知数据的数据因素。不足之处在于各节点需要较大的缓存器且额外能耗较大,同时,需要安装位置感知系统。Hur等[6]提出了用于安全数据融合的信任模型,综合考虑了数据一致性和能量等因素,较全面地评价了节点的信任值,同时,提出了一种通用的感知数据不一致性检测机制,不足之处在于没有考虑通信因素、模型基于一定的条件假设等。成坚等[7]提出了基于D-S证据理论的信任模型,对直接信任值和间接信任值进行权重修正后,根据Dempster规则合成二者,得出综合信任值,从而对节点进行信任分类。该模型具有很好的动态适应性和容错性,不足之处在于只考虑了通信因素。目前,WSNs下的信任模型研究已取得一定进展,但仍有不少需要改进之处,如没有考虑到因信任的不确定性而带来的风险因素,对拥有较大能量资源和存储空间的汇聚节点重视程度不够等。基于风险评价的信任模型在对等网络(P2P)中已有较多研究和应用[8-10],但将其引入无线传感器网络(WSNs)中的研究并不多见。为此,本文作者采用一种基于风险评价的无线传感器网络信任模型RBTM(Risk evaluation based trust model),并考虑到恶意节点可能的不同类型。本文在计算节点信任度时,除了计算基于推荐的信誉度外,还通过分析其历史行为引入隐含不确定性的风险值作为对信誉度的追加。通过适当调节信誉值和风险值的权重,使得节点的信任度受恶意行为的影响更灵敏,在一定程度上提高对恶意行为的检测成功率。

1 RBTM定义

本文提出的RBTM框架由3个模块即检测模块、信任计算模块、决策模块组成,且均受上、下文因素的影响。框架如图1所示,检测模块监测节点的行为,并将监测结果输入信任计算模块处理;信任计算模块采用适当的权重合成直接信任值(DT,Direct trust value)和间接信任值(IT,Indirect trust value),得到各节点的综合信任值(CT,Composite trust value),并将其输入至决策模块;决策模块根据设定的阈值判定节点行为。

图1 信任模型框架

Fig.1 Frame of trust model

1.1 检测模块

检测模块的目的是监测节点行为并输出监测结果,不同的上下文导致输出结果不同,假定输出结果用一个映射函数f(x)表示。若该模型应用于安全路由,信任值的计算只考虑通信因素,则输出结果分为合作与不合作2类,即

![]() (1)

(1)

若该模型应用于安全数据融合,信任值的计算只考虑数据因素,则根据数据一致性程度可将输出结果分为多类,即

(2)

(2)

其中:rx表示当目标节点与数据与源节点数据的相符程度(即数据一致性)为x时,源节点给予目标节点的信任值;r1与rn分别表示2种极限状态,其中r1表示数据一致性为100%时目标节点信任值,为1,而rn表示数据一致性为0时目标节点的信任值,为-1。

本文讨论检测模块输出有3种结果的情况(其他情况与此相同)。即:

(3)

(3)

其中:r1,r2和r3分别表示节点网络行为表现良好、不确定、恶劣3种情况。检测算法的实现可采用文献[3]中的Watchdog机制和文献[6]中的感知数据不一致性检测机制。

1.2 信任计算模块

信任计算模块是该框架的核心,主要负责信任值的计算、更新以及输出。

1.2.1 信任值定义

在RBTM中使用到的信任值包括直接信任值、间接信任值和综合信任值,引入文献[11-12]中的定义:直接信任值DTij为节点i根据与节点j的直接交易历史记录而得出的对节点的j信任值;间接信任值ITij为节点i根据第三方对节点j的推荐而形成的信任值;综合信任值CTij为对节点直接信任值和间接信任值的加权求和,其中权重值的调整由上下文模块决定[13]。

信任值计算的基本思路是:每个节点处存储各自邻居节点的直接信任值DTij、间接信任值ITij和综合信任值CTij,并以周期T为参数定时更新所有信任值。节点处同时存储本周期内节点网络行为表现为良好、不确定、恶劣的次数,分别用![]() ,

,![]() 和

和![]() 表示。检测模块一旦检测到节点的网络行为,便将相应的次数增加1,周期结束后节点可据此计算其邻居节点的局部信任值并更新。

表示。检测模块一旦检测到节点的网络行为,便将相应的次数增加1,周期结束后节点可据此计算其邻居节点的局部信任值并更新。

1.2.2 直接信任值的计算

1个周期结束后,节点i根据式(4)计算节点j的局部信任值,表示节点i和j本周期内交互了N次,评价值为![]() 。

。

![]() (4)

(4)

由于信任存在不确定性,本文据文献[7]中的方法引入风险因素对信任值的影响,以提高该模型的灵活性和可用性。首先根据式(5)构造1个风险评估函数,以量化不同的交易情况产生的风险:

![]() ,0<ω<1 (5)

,0<ω<1 (5)

式中:ω表示节点i在没有其他预先知识的情况下认为节点j可信的概率。若节点j在本周期内网络行为表现良好的次数较多,即![]() 较大,则由式(5)计算的节点j的风险评估函数较小。

较大,则由式(5)计算的节点j的风险评估函数较小。

考虑风险因素后的局部信任值称为风险局部信任值。在定义风险局部信任值前,需先构造1个风险信誉调节函数,以调节风险对信任值的影响。风险信誉调节函数的定义如式(6)所示(其中,β为风险对局部信任值的调节因子):

(6)

(6)

其中:0<β<1。由此可得到节点i对节点j的风险局部信任值,即:

(7)

(7)

将RTrustValij除以风险信誉调节函数的最大值![]() ,使信任值取值在(-1,1)范围内。由于节点的网络行为随时间而变化,信任值具有时效性,信任模型通常需要合成不同交易时期的信任值。本文采用对当前信任值(RTrustValij)和历史信任值(PreRTrustValij)加权求和的方法合成,最终得到的局部信任值(DTij)定义为:

,使信任值取值在(-1,1)范围内。由于节点的网络行为随时间而变化,信任值具有时效性,信任模型通常需要合成不同交易时期的信任值。本文采用对当前信任值(RTrustValij)和历史信任值(PreRTrustValij)加权求和的方法合成,最终得到的局部信任值(DTij)定义为:

![]() (8)

(8)

其中:α表示历史信任值的权重,α较大时可以防止恶意节点对不好的历史交易进行弥补,α较小时可以避免信任老化。

1.2.3 间接信任值的计算

节点i对节点j的间接信任值由各推荐节点对节点j的直接信任值合成,不同推荐节点的可信度不一样,可信度高的节点比可信度低的节点推荐更值得信赖。本文据文献[8]中的方法,采用节点i和推荐节点对公共交易节点的评价差异来衡量推荐信任值的可信度。间接信任值(ITij)的定义为:

(9)

(9)

其中:DTkj表示节点k对节点j的直接信任值;I(i,j)表示与节点j有过交易,且与节点i有公共交易节点的节点集;|I(i,j)|表示该集合的势;dik为节点i与节点k的评价差异,用来衡量推荐信任的可信度,

(10)

(10)

DTij表示节点i对节点j的直接信任值;I(i,k)表示与节点i和节点k的公共交易节点集。

1.2.4 综合信任值的计算

节点i对节点j的综合信任值(CTij)由直接信任值和间接信任值加权合成,定义为

![]() (11)

(11)

其中:η为直接信任值的权重。

1.3 决策模块

信任计算模块完成信任值的计算和更新后,将综合信任值(CTij)输入决策模块,决策模块根据预先设定的阈值判定是否接受此次网络行为。具体规则如下:

If CTij>Trsold1

then 接受此次网络行为

else CTij>Trsold2

then 拒绝此次网络行为

else 将此节点ID发送给Sink节点

其中:Threshold1和Threshold2分别为设定的信任阈值和通告阈值,且Threshold1> Threshold2。阈值的设定受上下文环境的影响,若该环境风险较高,则可适当提高决策时的信任阈值。

本文同时考虑Sink节点在信任模型中的重要性。这是因为Sink节点本身具有较高的能量和较大的容量,且通常是可靠的[14]。Sink节点存储各节点被其他节点通告的次数,若超过预期设定的次数,则将该节点加入黑名单,并及时广播孤立该节点,以减少系统中恶意节点的数目,降低系统的安全风险。

2 仿真分析

2.1 RBTM性能仿真

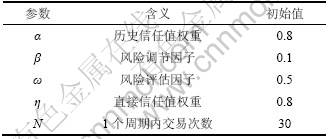

为检验RBTM的各方面性能,进行仿真实验。在P2P网络中通常采用查询周期仿真器进行仿真[9-10],WSNs中目前尚无成熟的开源仿真环境可供利用。本文使用C语言实现算法,并使用Matlab绘制仿真结果。实验中设定了3类节点:善意节点,网络行为表现始终良好;恶意节点,网络行为表现始终恶劣;伪善节点,网络行为开始时表现良好,之后表现恶劣[15]。其中,善意节点表现为r1,r2和r3的概率分别为70%,20%和10%;各类恶意节点表现为r1,r2和r3的概率分别为10%,20%和70%。主要实验参数如表1所示。

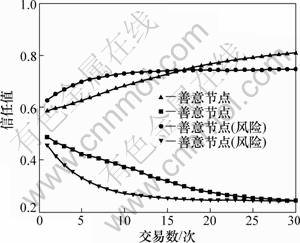

图2所示是对3类节点在1个周期内的信任值变化进行仿真得到的结果。需要说明的是:由本文1.2节定义的信任值范围在(-1,1)之间,为便于作图,进行了归一化处理,令其取值范围为(0,1),此时,0.5为恶意节点和善意节点的信任值分界阈值。

表1 仿真实验参数

Table 1 Parameters of simulation experiment

由图2可知:善意节点行为表现始终良好,其综合信任值随着交易次数的增加而逐渐提高;恶意节点行为表现始终恶劣,其综合信任值随着交易次数的增加而迅速降低;伪善节点首先通过表现良好获得较高信任值,然后突然爆发恶意行为。对于此类节点,RBTM能够迅速做出有效反应,使其信任值迅速降低。这是由于加入了风险调节因素,RBTM可以达到节点建立信誉比较慢、毁坏信誉却较快的目的,以防止恶意节点伪装成善意节点,轻松骗取较高信任值后开始其恶意行为。

图2 节点信任值仿真曲线

Fig.2 Simulation curves of nodes trust values

2.2 风险因素对RBTM性能的影响

为了验证RBTM中对风险因素的考虑是否确实影响到节点的信任值,对RBTM和去除风险因素后的信任模型进行仿真对比,结果如图3所示。去除风险因素的信任模型虽然善意节点的信任值上升比较高,但是,信任值增长和降低的速度一致,这不符合对节点信任度建立缓慢、毁坏迅速的要求。而RBTM中加入风险调节因素,使善意节点信任值上升平缓,恶意节点的信任值下降剧烈,这样的信任模型在抵抗攻击方面更加可靠,同时也说明RBTM将风险因素引入信任模型的有效性。

图3 风险因素对RBTM的影响

Fig.3 Influence of risk factors on RBTM

2.3 RBTM与已有信任模型的性能比较

在仿真实验中,设计了恶意节点比例为10%的WSN环境,对RBTM,RFSN[2]和Matthew[4]的信任模型性能进行对比。如文献[6,9-10]中所述,信任模型的抗攻击能力主要由系统中所有节点的交易成功率(即系统内所有节点之间交易成功的次数占总的交易次数的比例)得到反映。仿真进行了25个交易周期,仿真结果如图4所示。从图4可见:随着交易周期的增加,3个模型交易成功率都稳步上升,曲线的斜率逐渐减小,显示系统性能在交易次数增加到一定程度后趋于稳定。RBTM的交易成功率一直比RFSN和Matthew信任模型的高,表明RBTM具有更高的灵敏性和更强的抗攻击能力,证明了模型的正确性。

图4 RBTM与已有信任模型的交易成功率对比

Fig.4 Comparison of successful detection ratio between RBTM and existed trust model

3 结论

(1) 由于信任具有不确定性,所以存在交互风险。通过引入P2P信任模型中的风险机制,为信任不确定性进行建模,重新定义了WSNs节点之间各种信任关系,利用风险因素计算直接和间接信任值,使得RBTM中的信任值能够更加真实地反映节点的可信度和节点间交易的可行性。

(2) RBTM 与已有的一些信任模型的系统交易成功率明显提高,风险因素的加入使节点可信度更接近真实值,对于WSNs的安全路由、安全数据融合等应用研究可起良好的推动作用。

参考文献:

[1] Blaze M, Feigenbaum J, Lacy J. Decentralized trust management[C]//Proc of the 1996 IEEE Symp on Security and Privacy. Oakland, 1996: 164-173.

[2] 荆琦, 唐礼勇, 陈钟. 无线传感器网络中的信任管理[J]. 软件学报, 2008, 19(7): 1716-1730.

JING Qi, TANG Li-yong, CHEN Zhong. Trust management in wireless sensor networks[J]. Journal of Software, 2008, 19(7): 1716-1730.

[3] Ganeriwal S, Srivastava M. Reputation-based framework for high integrity sensor networks[C]//Proc of the 2nd ACM Workshop on Security of Ad Hoc and Sensor Networks. New York, 2004: 66-77.

[4] Yao Z Y, Kim D Y, Lee I, et al. A security framework with trust managet for sensor networks[C]//First IEEECREATE-NET Workshop on Security and QOS in Communication Networks (Securecomn 2005). Athens, Greece: IEEE Computer Society, 2005: 190-198.

[5] Probst M J, Kasera S K. Statistical Trust Establishment in Wireless Sensor Networks[C]//Proceedings of 13th International Conference on Parallel and Distributed Systems. Hsinchu: IEEE Computer Society, 2007: 1-8.

[6] Hur J, Lee Y, Yoon H, Choi D, et al. Trust evaluation model for wireless sensor networks[C]//Proc of the ICACT 2005. Piscataway:IEEE Computer Society, 2005: 491-496.

[7] 成坚, 冯仁剑, 许小丰, 等. 基于D-S证据理论的无线传感器网络信任评估模型[J]. 传感技术学报, 2009, 22(12): 1802-1807.

CHENG Jian, FENG Ren-jian, XU Xiao-feng, et al. Trust evaluation model based on D-S evidence theory in wireless sensor networks[J]. Chinese Journal of Sensor and Actuators, 2009, 22(12): 1802-1807.

[8] LIANG Zheng-qiang, SHI Wei-song. PET: A personalized trust model with reputation and risk evaluation for P2P resource sharing[C]//Proc of the 38th Annural Hawaii International Conference on System Sciece. Hawaii, 2005: 256-264.

[9] 田春岐, 邹仕洪, 田慧蓉, 等. 一种基于信誉和风险评价的分布式P2P信任模型[J]. 电子与信息学报, 2007, 29(7): 1628-1632.

TIAN Chun-qi, ZOU Shi-hong, TIAN Hui-rong, et al. A new trust model based on reputation and risk evaluation for P2P networks[J]. Journal of Electronics & Information Technology, 2007, 29(7): 1628-1632.

[10] 陆峰, 郑康锋.构建风险敏感的对等网安全信任模型[J].北京邮电大学学报, 2010, 33(1): 33-37.

LU Feng, ZHENG Kang-feng. Construct a risk-aware peer-to-peer security trust model[J]. Journal of Beijing University of Posts and Telecommunications, 2010, 33(1): 33-37.

[11] 崔磊, 谢显中.一种基于近期表现的P2P网络信任模型[J].计算机工程与应用, 2009, 45(30): 107-109.

CUI Lei, XIE Xian-hong. Recent-behavior based on trust model for P2P systems[J]. Computer Engineering and Applications, 2009, 45(30): 107-109.

[12] 李勇军, 代亚非. 对等网络信任机制研究[J]. 计算机学报, 2010, 33(3): 390-405.

LI Yong-jun, DAI Ya-fei. Research on trust mechanism for peer-to-peer network[J]. Journal of Computer, 2010, 33(3): 390-405.

[13] Papadopoulos K, Voliotis S, Leligou H C, et al. A lightweight trust model for wireless sensor networks[C]// Proceedings of International Conference on Numerical Analysis and Applied Mathematics. Psalidi, 2008: 420-423.

[14] Kim T K, Seo H S. A trust model using fuzzy logic in wireless sensor network[J]. World Academy of Science, Engineering and Technology, 2008, 42: 63-66.

[15] XIONG Li, LIU Ling. A reputation-based trust model for peer-to-peer e-commerce communities[C]// Proceedings of IEEE International Conference on E-Commerce (CEC 2003). Newport Beach, 2003: 275-284.

(编辑 陈灿华)

收稿日期:2010-10-25;修回日期:2011-01-21

基金项目:国家自然科学基金资助项目(60773168);四川大学青年基金资助项目(2010SCU11006)

通信作者:卢苇(1975-),男,辽宁抚顺人,教授,博士生导师,从事软件工程、信息安全研究;电话:010-51682865;E-mail:luwei@bjtu.edu.cn