一种基于WSN有效的事件查询获取策略

李盛欣1, 2,段盛2,李发英2,刘安丰1

(1. 中南大学 信息科学与工程学院,湖南 长沙,410083;

2. 湘南学院计算机系,湖南 郴州,423000)

摘 要:

询中事件查询速度不够快、成功率不高及网络寿命不长等问题,提出一种在速度、成功率与网络寿命等方面取得较好效果的事件查询策略。该策略的主要要点是:不同于以往研究中随机扩散的方式,在事件信息存储时,先基于哈希函数,将事件信息存储到哈希函数映射所指示的跳数相同的一段连续节点上;在事件查询时,依据同样的哈希函数,向哈希函数所指示的方向路由,以最小的路由代价获得事件信息。给出了此策略的查询与存储代价,并采用Omnet++网络模拟器进行仿真实验,与经典事件查询算法进行的对比。研究结果表明:本文的策略具有很好的性能,对相关应用具有较好的指导意义。

关键词:

中图分类号:TP393 文献标志码:A 文章编号:1672-7207(2014)07-2223-08

An effective event query access strategy based on WSN

LI Shengxin1, 2, DUAN Sheng2, LI Faying2, LIU Anfeng1

(1. School of Information Science and Engineering, Central South University, Changsha 410083, China;

2. Department of Computer Science, Xiangnan University, Chenzhou 423000, China)

Abstract: Considering that the event query cannot achieve the expected results at high speed, high success rate, and with long lifetime in the past, a better event query strategy with high speed, high success rate and long lifetime in event query was proposed. The main points of the strategy were as follows. Different from the previous research in stochastic diffusion way, the event information storage was based on hash function, and the event information was stored to the same hops of a length of continuous nodes instructed by the hash function mapping. The event information could be acquired at a minimum routing cost which was routed in the direction instructing by the same hash function in event query. The strategy query and storage costs were shown, and the experiments with Omnet++ network simulator was simulated. The results show that the strategy is of better performance compared with traditional event query algorithm and it performs a good guiding significance for related applications.

Key words: wireless sensor networks; event query; network lifetime; energy efficient; direction routing

无线传感器网络的主要目标是监测与感知事件,查询感兴趣的用户并获取事件信息,从而达到感知环境、感知世界的最终目标。因此,事件的查询与获取一直是研究的热点[1-4]。事件查询研究的典型应用是:在野外动物公园参观时,游客查询感兴趣的某种动物(例如熊猫)的位置,通过无线传感器网络发出查询信息[5-6],熊猫附近的节点能够感知到熊猫所在。事件查询的问题是:游客需要向哪些传感器节点查询,以最快、最小的代价获得熊猫所在的位置[7-8]。而感知熊猫的节点面临的问题是:这些节点向哪些节点扩散与保存熊猫所在的位置,当有游客查询熊猫的位置时,如何快速将熊猫的位置反馈给游客。另外,由于熊猫的位置不断更新,存储在这些节点上的信息如何及时更新也是一个重要问题,否则,游客查询得到的是过时的错误的信息。国内外已有较多关于事件查询获取的研究,已提出3种方法:

(1) 基于集中查询获取方式的Flooding算法[9]。由于该方法首先需要存在中心控制节点,因此,网络可扩展性较弱。同时,这些集中控制点的存储容量与查询请求较多,需要较大的硬件代价,成本较高。而且,还存在单点失效、查询热点区域瓶颈等问题。另外,这种方式易受到安全攻击,一旦中心节点受到攻击或控制,整个网络就会失效。

(2) 基于分布式随机方式的谣传路由算法[10]。虽然该方法不存在中心控制点,网络可扩展性强,但也存在不足,比如,需要n条查询路径,查询路径越多,查询消耗的能量越多,而数据需要存储到m个节点,存储的节点个数往往与网络的节点总数相关,其副本的个数较多,因而需要的存储容量较大。另外,这种方式不能保证查询一定能成功,查询成功率与存储事件信息的副本个数与查询路径个数成正相关关系,即n与m越大,则依据生日悖论事件的查询成功率越高,系统付出的代价越大,并且不能保证查询一定能获得成功。

(3) 基于索引或散列函数方式的GHT算法[11]、Double ruling算法[12]和基于log-structured结构的算法[13]。这种方式中,事件的存储与查询位置通过某一函数计算得到,如GHT[11]。这种方式存在的问题在于副本和查询有时相距很近,但要映射到较远的地方相遇,浪费能量,实时性也较差;另外,GHT 还存在单点失效、查询热点区域瓶颈等问题。

针对当前研究存在的这些问题,本文作者提出一种实用的、快速的、高成功率的、均匀随机[14]的事件查询方法:RouteJoint策略。用户不需要事先知道副本的位置,当网内节点感应到事件时,只需均匀随机地把若干数据副本存储在网内的一段连续的路由路径上。当有新用户查询事件时,只需分发1个查询路由,去查找感兴趣的数据副本,只要查找到相关副本中的任何1个,则认为查询成功。

1 系统模型与问题描述

1.1 网络模型

为简化问题模型和分析过程,给出如下假设:

(1) n 个同构节点随机的部署在1个二维平面网络内,节点密度为ρ,每个节点持续监测周围的环境,一旦监测到感兴趣的事件,则需要在策略所指定的节点上将事件保存m份副本,以备用户查询事件。每个节点的存储容量为s,则网内总的存储容量为

=sn (1)

=sn (1)

(2) 假设被监测的目标出现在网络中的位置是随机分布的,也就是每个传感器节点监测到目标的概率是均等的。

(3) 只要在查询时遇到1个对应数据副本,则认为该次查询成功。成功查询到的概率为P,用户的需求为B,要求P≥B。

1.2 能量消耗模型

算法采用与同类算法相同的能量消耗模型[15],只考虑数据通信处理的能耗。在发送数据时,若数据发送距离小于阈值d0,则采用自由空间模型,否则,采用多路径衰减模型。则发送和接收长度为l bit的数据的能耗分别为

(2)

(2)

(3)

(3)

其中:d为数据发送距离;Eelec为无线收发电路发送或接收单位长度数据的电路能耗;εfs和εmp分别为自由空间模型和多路径衰减模型的放大器能耗参数。

1.3 问题描述

本文的主要目标是针对无线传感器网络,设计一种有效的事件查询策略:当事件发生时,感知事件的节点能将事件信息存储到策略所指定的节点上,保存的数据副本个数为m,要求数据副本快速、均匀随机地存储在网内,并且对节点的存储容量要求小。当用户进行事件查询时,可较准确地快速查找到这些数据副本。事件查询策略的目标可以归结为如下几个目标:

(1) 平均的查询延迟(用Dq表示)。Dq是指节点发出查询指令后到获得所需查询信息的时间间隔。

(2) 平均存储容量需求(用S表示)。S是指网络中存储数据副本所需的平均存储容量。

(3) 查询成功率(用Ps表示)。Ps是指当节点发出事件查询指令能够获得成功的概率。

(4) 网络寿命[16](用 表示)。

表示)。 定义为网络中第一个节点死亡的时间。

定义为网络中第一个节点死亡的时间。

目标监测的目标可表示为

(4)

(4)

其中: ,

, 和

和 分别表示应用中对监测性能Dq,S和Ps最低要求的阈值。式(3)的目标是对事件查询性能指标最低,又能使事件查询延迟Dq。网络存储容量S最小,查询成功率Ps最大,从而达到网络寿命

分别表示应用中对监测性能Dq,S和Ps最低要求的阈值。式(3)的目标是对事件查询性能指标最低,又能使事件查询延迟Dq。网络存储容量S最小,查询成功率Ps最大,从而达到网络寿命 最大。

最大。

2 RouteJoint策略

RouteJoint策略分为如下几个内容。

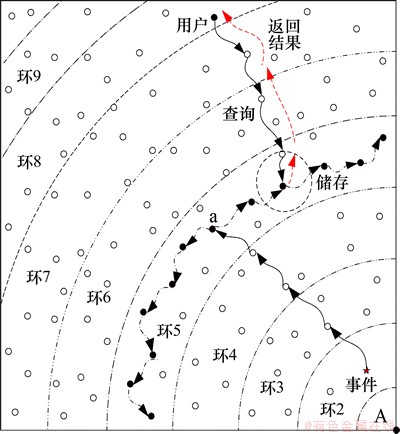

(1) 初始化阶段。初始化阶段的动作是以网络中某一节点为起始节点,进行跳数扩散协议,并确定网络中所有节点到达起始节点的跳数,跳数相同的节点形成1个环,环号是指此环同节点的跳数,例如环号为i的环内节点距离起始节点的跳数为i,则同一环内节点的跳数相等。

初始化阶段的目的是使节点在不依靠GPS等昂贵设备定位的情况下也能够确定自己与其它节点的相对位置,从而可在以后的事件信息存储与查询中确定路由的方向,以减少以往研究中随机存储与随机查找的盲目性;同时,不需要为无线传感节点配置较为昂贵的GPS设备,减少网络设置的成本;另一方面,该法不依赖于其它方式的定位,仅依靠节点间的相对位置,跳数扩散算法实施简单,具有广泛的通用性。

(2) 事件信息的存储机制。事件信息的存储是将事件信息存储在网络中的某些节点上,以便用户查询兴趣的事件时能够查询到相应的信息。事件信息的存储需要考虑如下问题:一是如何保证事件信息存储的节点和查询路由能够以高概率相遇;二是在保证高概率相遇的同时,如何使存储事件的副本个数较少,或查询路由的路径个数最少,或查询的路由路径长度最短。事件的信息的副本个数越小,网络的存储容量则越低,节省网络成本。而查询的路由路径个数越小,路径长度越短,需要的查找次数越少,网络的能量消耗越小,网络寿命就越长。另外,事件信息存储与事件查询之间存在着密切的关系。事件信息存储机制越好,事件查询者越容易获知查询路由的方向与位置,方便事件信息的获得,也能减少事件查询的代价;反之,如果事件存储的副本个数越多,如查询所需要的代价越小,系统就需要付出更多的存储容量的代价。由此可知,事件信息的存储与事件查询之间存在折衷优化关系。

本文作者提出一种半结构化事件信息存储与查询的机制。在事件节点感知到事件后,依据事件信息的属性K,通过1个哈希函数h(K)映射到网络中的某一环号,比如j=h(K),则表示此事件信息需要存储到第j环内的节点上。但与以往策略不同,RouteJoint策略并不是将事件信息存储到第j环的所有节点上,也不是存储到第j环的随机选择的部分节点上,而是选择与环平行的一段连续路径上的节点。这样的机制有如下优点。

1) 存储事件信息的连续路径不需要GPS等较昂贵设备就能够很容易形成,存储容量相对较小,查询相对简单,成功率高。当事件发生后,事件节点只需要简单地比较当前节点所在的环号i与哈希函数映射后的环号j,若 ,则说明当前节点不是事件信息的存储节点,但当前节点一定知道事件信息应该向哪个方向转发以到达第j环的节点。若i<j,则当前节点每次选择比自己跳数大的节点作为下一跳转发,一直下去则一定可以到达第j环节点。反之,若i>j,则当前节点每次选择比自己跳数小的节点作为下一跳转发,也一定可以到达第j环节点。当到达第j环节点后(例如图1中的节点a),节点a开始的路由机制如下:节点每次都选择左(右)手离自己最远的且跳数相同的节点作为下一跳,一直向前路由,在路由过程中并存储事件的信息,直到网络的边界,或者找不到同跳的下一个节点为止。

,则说明当前节点不是事件信息的存储节点,但当前节点一定知道事件信息应该向哪个方向转发以到达第j环的节点。若i<j,则当前节点每次选择比自己跳数大的节点作为下一跳转发,一直下去则一定可以到达第j环节点。反之,若i>j,则当前节点每次选择比自己跳数小的节点作为下一跳转发,也一定可以到达第j环节点。当到达第j环节点后(例如图1中的节点a),节点a开始的路由机制如下:节点每次都选择左(右)手离自己最远的且跳数相同的节点作为下一跳,一直向前路由,在路由过程中并存储事件的信息,直到网络的边界,或者找不到同跳的下一个节点为止。

2) 半结构化使得事件查询的获取取得了完全结构化与完全随机存储的折中优化。在完全随机的机制下,需要较多信息存储节点以及较多的查询路由才能保证获得一定的查询成功率。存在的不足是存储事件信息的副本节点较多,因而,对节点的存储容量要求较高,同时,查询时需要发出较多的查询,查询的路径也较长,因而,查询的能量消耗成本也较高,影响网络寿命。最后,即使在这样的条件下,这种方式也不能保证一定能查询成功,即具有不确定性,对某些事件查询成功率要求高的场合无法应用。而这类方式的优点是对网络要求较低,算法是分布式的,可扩展性好。而结构化的集中查询方式的不足是单点失效,可扩展性不好。RouteJoint策略综合这2种方法的优点:信息存储是半结构化的,即存储在一段连续的路径上,因而,存储的副本个数相对较少。由于其方向与环的方向平行,因而,在查询时采用垂直存储方向即可保证以最小的查询代价且一定与存储信息的节点相遇,因而查询代价小,成功率高。与随机存储与查询方式相比,RouteJoint策略的半结构化信息存储克服了随机存储导致存储容量较高、查询代价较大、查询成功率较低的不足。相对于集中查询方式来说,RouteJoint策略又不是集中控制的,事件的信息存储在一个较为广泛的区域(一段连续的路径上),因而不存在单点失效的问题;同时,对查询来说只需要沿着最短路径(指每次路由时沿着比自己大(小) 1跳的节点路由的方式)就一定能查询获得事件信息,因而,RouteJoint策略又具有分布式的特征。

图1 RouteJoint策略总体结构图

Fig. 1 Overall structure diagram of RouteJoint strategy

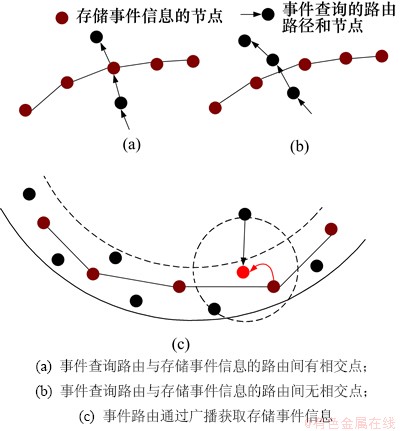

(3) 用户查询事件信息的查询机制。RouteJoint策略的第3个机制解决的是用户如何查询得到事件的信息。用户在查询事件信息时,只需要将欲查询的事件属性K,通过同样的哈希函数h(K)得到此事件信息存储位置所在的环号j=h(K),然后,发起到j环的路由,当查询路由穿过第j环时,就能够查询得到事件的信息。在RouteJoint策略中,事件的信息存储在一条连续的路径上,而查询事件的路由是与其正向相交。在很多研究中认为,如果2条路径相交,那么一定可以查询得到事件的信息,但是,这种假设并不一定正确。如图2(a)所示,白色的连续节点存储了事件信息,而黑色节点是查询事件的路由节点,在此场景下,2条路径有相同的节点,因而,查询获得成功。但是在图2(b)中,事件查询路由与存储事件信息的路由间没有相交点,因而,查询不成功。为解决查询路由可能与存储信息的节点不相遇的情况(也就是查询事件不成功的情况)。本文解决的策略是:当节点经过存储事件信息的第j环时,发起的是广播信息包,所有在广播范围内的节点接收到查询事件的广播包后,拥有事件信息的节点主动将事件信息发送给查询节点,从而可以获得非常高的查询成功率。

图2 RouteJoint查询路由示意图

Fig. 2 Query routing schematics of RouteJoint

3 策略性能分析

3.1 能量消耗网络寿命情况分析

分析如图1所示的典型的无线传感器网络的能量消耗情况,给出RouteJoint 策略的能量消耗与网络寿命情况。RouteJoint 的策略共分为3个阶段,由于初始化阶段在整个策略中只使用1次,而且在大多数策略中都需要网络有1个系统初始化的过程,这一过程并不针对某个具体的策略,其他网络应用系统与算法都需要借助此初始化操作来完成,因此,不考虑初始化操作的能量消耗。

RouteJoint 策略的第2个阶段是事件信息存储阶段,下面计算此阶段的能量消耗情况。事件存储信息的操作分为2部分:(1) 将事件信息路由到对应环号所消耗的能量;(2) 事件信息存储在对应环号上所消耗的能量。

对于第1个部分的能量消耗,每个产生事件的节点都需要将自己的信息发送到由哈希函数映射到的环如j。设网络部署在正方形场景中,网络的边长为L,因而,2个节点间的最长距离为位于2个对角顶点间的距离,其距离为 。为了简单,对于网络中的任意一点,可认为任意产生事件的节点到达其应该存储

。为了简单,对于网络中的任意一点,可认为任意产生事件的节点到达其应该存储

信息所在的环号j的距离为 。因此,其路由所需要经历的跳数为

。因此,其路由所需要经历的跳数为 (其中r为节点的发送半径,

(其中r为节点的发送半径, 是指一个大于1的系数)。因为理想节点发送半径是r,但是每一跳不可能正好是r,由于多种原因导致每跳的距离不正好是r,因而经历的跳数要用理论计算的值乘以一个系数

是指一个大于1的系数)。因为理想节点发送半径是r,但是每一跳不可能正好是r,由于多种原因导致每跳的距离不正好是r,因而经历的跳数要用理论计算的值乘以一个系数 。因此,对于一个事件信息发送到第j环的能量消耗为:

。因此,对于一个事件信息发送到第j环的能量消耗为:

(5)

(5)

其中:2Eelec为接收数据的能量消耗; 表示事件信息包的长度。

表示事件信息包的长度。

第2个操作是将事件信息存储到第j环,这个操作需要沿环路由长度为环长的路径。同样,可认为平

均的环长为 ,需要的消耗的能量为

,需要的消耗的能量为

(6)

(6)

第3个阶段的能量消耗是事件查询的能量消耗。

(1) 事件查询信号到达第j环的能量消耗。它就是相当于事件信息产生后到达第j环的过程相似,因此,其平均能量消耗为

(7)

(7)

其中: 是查询事件的信息包包长,通常

是查询事件的信息包包长,通常 <

< 。

。

(2) 另一个能量消耗是查询事件信息到达第j环时,进行1次广播以使得存储事件信息的节点能够收到查询事件的信息,这个广播过程也需要消耗能量。由于节点的发送半径为r,节点的密度为 ,因而收听到节点广播信息的节点个数为:

,因而收听到节点广播信息的节点个数为: ,因而广播所消耗的能量为

,因而广播所消耗的能量为 。

。

(3) 事件信息的返回的能量消耗。

显然,事件信息返回的能量消耗与查询的能量消耗相等,即

(8)

(8)

定理1:RouteJoint 策略能量消耗与随机存储m个节点查询发出n个节点的策略能量消耗的比值为:

。

。

证明:(m, n)策略存储到m个节点,所需要的能量消耗为mE1,查询需要的能量消耗为nE3,返回查询结果的能量消耗为E4。因此,其能量消耗对比为:

(9)

(9)

3.2 节点存储容量分析

定理2:在RouteJoint策略中,一个事件所需的平均存储容量为:

(10)

(10)

证明:因为,在1个环中存储事件信息的路由路径长度为 跳,因而,需要存储的事件副本个数也就是此数。

跳,因而,需要存储的事件副本个数也就是此数。

3.3 查询成功率分析

定理3:RouteJoint策略的事件查询成功率一定高于随机扩散策略。

证明:在随机扩散策略中,会存在图2(a)和(b)所示的虽然查询事件的路由与存储事件的路由相交,但是由于相交并不在同一点,因而,查询事件失败;而在本文的RouteJoint策略中,当查询节点达到存储事件节点所在的环后,是采用广播方式,因而在发送半径内的所有节点都能够听到广播的查询事件消息。由于同一环内的r范围内必至少有1个节点存储了事件信息,因此,在广播半径为r的范围内必有一个存储了所要查询事件的节点能够听到广播有查询消息,因而必能够获得事件信息。故得证。

4 实验及性能分析

采用OMNET++网络模拟器[17],对本文的RouteJoint事件查询算法与Flooding路由算法、Rumor路由算法及GHT算法进行平均能量消耗、时间延迟、网络生命周期和网络存储容量4个性能测试比较,只考虑其数据传输过程中的能耗和时间延迟。由于RouteJoint算法的网络模型假设网络部署区域是正方形,所以,仿真实验的网络部署区域设置为1个边长为1 000 m的正方形,节点个数从300到800个逐渐增加且均匀分布在区域里,其他实验参数如表1所示。

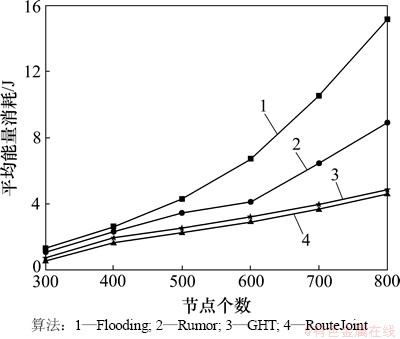

网络平均能量消耗等于N个节点能量消耗累加和的平均值,节点能量消耗等于初始能量值减去剩余能量值。图3所示为平均能量消耗比较图。由图3可见:基于索引或者散列函数方式的算法的平均能量消耗明显比集中查询获取方式算法和分布式的随机方式算法的平均能量消耗小很多,平均节省50%。原因在于Flooding路由算法只要有事件或查询发生就会使用泛洪方式广播,对于Rumor路由算法查询需要n条查询路径,查询路径越多,查询消耗的能量越多;而本文中的RouteJoint事件查询算法又比GHT算法节省能量,因为GHT算法存在的问题在于副本和查询有时相距很近,但要映射到较远的地方相遇,从而浪费了许多能量。

表1 实验参数

Table 1 Experimental parameters

图3 平均能量消耗比较图

Fig. 3 Average energy consumption comparison chart

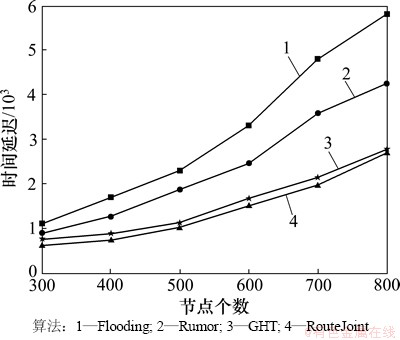

时间延迟是指查询到相应事件信息的时间间隔。图4所示为时间延迟比较图。由图4可见:基于索引或者散列函数方式的算法的时间延长明显要比集中查询获取方式算法和基于分布式随机方式的算法的时间延迟小很多,平均减少60%。原因在于Flooding算法不考虑用户需求定期将大量数据传给sink节点,sink节点负责数据的融合处理,再返回给用户需要的事件信息,同时,频繁的使用泛洪方式广播会造成网络拥塞而延长了时间延迟,Rumor路由算法不一定能保证查询一定成功。而基于索引或者散列函数方式的算法在查询相关事件信息时,目的非常明确且通过设定的索引或者散列函数能够快速地定位;而本文中的RouteJoint事件查询算法比GHT 算法时间延迟还要小,因为GHT 算法存在单点失效、查询热点区域瓶颈等问题,从而延长了时间延迟。

图4 时间延迟比较图

Fig. 4 Time delay comparison chart

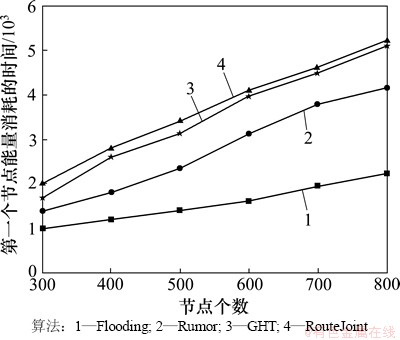

网络生命周期是无线传感器网络最重要的性能参数之一。本文的网络生命周期定义为网络中第1个节点能量消亡的时间。图5所示为网络生命周期比较图。由图5可见:基于索引或者散列函数方式的算法的网络生命周期明显要比集中查询获取方式算法和基于分布式随机方式的算法的网络生命周期长,平均延长了60%。原因在于Flooding路由算法频繁的使用泛洪方式广播,需要所有的节点消耗能量在寻找路径上, Rumor路由算法查询需要n条查询路径,查询路径越多,查询消耗的能量越多。而索引或者散列函数方式的算法在事件或查询发生时通过设定的索引或者散列函数能够快速、高效地完成,避免了其它不相关节点无谓的能量消耗,从而延长了网络的生命周期。而本文的RouteJoint事件查询算法比GHT 算法网络生命周期要长些,因为GHT算法存在的问题在于副本和查询有时相距很近,但要映射到较远的地方相遇,消耗更多的节点能量,这导致了网络的生命周期变短。

图5 网络生命周期比较图

Fig. 5 Network life cycle comparison chart

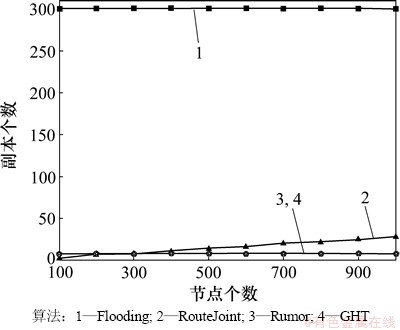

网络中节点的存储容量也是无线传感器网络重要的性能参数之一。本文中的网络节点存储容量定义为当事件发生时网络中事件副本的个数。仿真模拟实验设定300个节点随机均匀分布在正方形网络区域内,节点传输范围为25 m,网络规模边长从100 m到1 000 m增加。图6所示为存储容量比较图。由图6可见: Flooding路由算法需要最大存储容量即需要全部节点参与存储。原因在于Flooding路由算法只要有事件或查询发生都会使用泛洪方式广播,而Rumor路由算法和GHT算法在节点固定时,事件副本即事件信息存储节点个数相对固定即以节点的周围邻居节点作为事件信息副本,而不以网络规模扩大而增加。虽然事件副本个数相对比较小即网络存储容量小,但这样会带来单点失效、查询热点区域瓶颈等问题,从而影响事件查询的效率。本文的RouteJoint事件查询算法事件副本个数随着网络规模扩大而增加,虽然网络存储容量比Rumor路由算法和GHT算法要大,但是有效避免了单点失效、查询热点区域瓶颈等问题,因而提高了事件查询的成功率。

图6 存储容量比较图

Fig. 6 Storage capacity comparison chart

5 结论

在无线传感器网络中对于无固定位置的事件及查询,在设计路由协议中最重要的性能是快速高效且节省能量。传感器能量消耗主要在数据传输和接收,因此,路由设计对于节能方面应该尽可能延长单个传感器及整个网络的生命周期,主要目标是优化能量消耗。本文提出的RouteJoint事件查询策略,主要特征是:

(1) 将事件的信息采用最短路由策略存储在节点跳数相同的一段连续路由节点中。

(2) 在查询中,发起查询的节点采用同样的最短路由策略只需要沿着与存储事件信息的方向路由。

仿真实验结果表明:该算法能快速高效进行事件查询,在传感器节点间达到了最小化和平衡能量消耗,从而延长了网络的生命周期。但是,该算法是在假设节点非移动的理想情况下提出的,当网络中节点开始死亡或者节点大规模移动时事件查询就会遇到一定困难,这是今后要研究的重点问题。

参考文献:

[1] CHEN Xiaoyan, ZHENG Shijue. An optimal sensor localization technology for WSN[C]// Proc of IEEE Symp on Innovative Computing Information and Control, Dalian, China: IEEE Press, 2008: 590-593.

[2] 李建中, 高宏. 无线传感器网络的研究进展[J]. 计算机研究与发展, 2008, 45(1): 1-15.

LI Jianzhong, GAO Hong. Survey on sensor network research[J]. Journal of Computer Research and Development, 2008, 45(1): 1-15.

[3] 文孟飞, 彭军, 张晓勇, 等. 无线传感器网络中基于同心圆树的路由选择算法[J]. 中南大学学报(自然科学版), 2012, 43(9): 3490-3495.

WEN Mengfei, PENG Jun, ZHANG Xiaoyong, et al. Concentric tree based on routing algorithm in wireless sensor networks[J]. Journal of Central South University (Science and Technology), 2012, 43(9): 3490-3495.

[4] Zhang T, He J S, ZhangY. Trust based secure localization in wireless sensor networks[C]// Proc of 2nd International Symposium on Intelligence Information Processing and Trusted Computing. Bangkok: IEEE Press, 2011: 55-58.

[5] Yang K H, Wang G, Luo Z Q. Efficient convex relaxation methods for robust target localization by a sensor network using time differences of arrivals[J]. IEEE Trans Signal Processing, 2009, 57(7): 2775-2784.

[6] Wu J, Chen H, Lou W, et al. Label-based DV-Hop localization against wormhole attacks in wireless sensor networks[C]// Proc 2010 IEEE International Conference on Networking. Macau: IEEE Press, 2010: 79-88.

[7] 杨庚, 王安琪, 陈正宇, 等. 一种低耗能的数据融合隐私保护算法[J]. 计算机学报, 2011, 34(5): 792-800.

YANG Geng, WANG Anqi, CHEN Zhengyu, et al. An energy-saving privacy-preserving data aggregation algorithm[J]. Chinese Journal of Computers, 2011, 34(5): 792-800.

[8] Luo W F, Luo Z H. The design and implementation of a target tracking test bed based on WSN[C]// Proc of International Conference on Computer, Mechatronics, Control and Electronic Engineering. IEEE Press, 2010: 312-315.

[9] Karp B, Kung H T. GPSR: Greedy perimeter stateless routing for wireless networks[C]// Proceedings of the ACM/IEEE International Conference on Mobile Computing and Networking. Boston, Mass, USA: IEEE Press, 2009: 243-254.

[10] Banka T, Tandon G, Jayasumana A P. Zonal rumor routing for wireless sensor networks[C]// Proceeding IEEE International Conference on Information Technology: Wireless Sensor Ad Hoc Sensor Networks and Network Security(ITCC 2008). Las VeGas, NV: IEEE Press, 2008: 562-567.

[11] Ratnasamy B K S, Yin L, Yu F. GHT: A geographic hash table for Data centric storage in sensornets[C]// Proc 1st ACM Workshop on Wireless Sensor Networks and Applications. New York: ACM, 2012: 78-87.

[12] Rik S, Xianjin Z, Jie G. Double rulings for information brokerage in sensor networks[C]// MobiCom. New York, USA: IEEE Press, 2009: 286-297.

[13] Mathur G, Desnoyers P, Ganesan D. CAPSULE: An energy optimized object storage system for memory-constrained sensor devices[C]// SenSys. Colorado, USA: IEEE Press, 2009: 195-208.

[14] 牛延超, 高德云, 张思东. 一种基于Quasi-UDG模型的无线传感器网络非测距定位算法[J]. 北京交通大学学报, 2010, 34(5): 89-93.

NIU Yanchao, GAO Deyun, ZHANG Sidong. A Range-free localization algorithm for quasi unit disk graph in wireless sensor networks[J]. Journal of Beijing Jiaotong University, 2010, 34(5): 89-93.

[15] Luo J, Hubaux J P. Joint mobility and routing for lifetime elongation in wireless sensor networks[C]// Znati T, Ed. Proc of the 28th IEEE INFOCOM, IEEE Computer Society. Washington: IEEE Press, 2009: 1735-1746.

[16] LIU Anfeng, ZHENG Zhongming, ZHANG Chao, et al. Secure and energy-efficient disjoint multi-path routing for WSNs[J]. IEEE Transactions on Vehicular Technology, 2012, 61(7): 3255-3265.

[17] OMNeT++ Community Site[EB/OL]. [2011-09-01]. http://www. omnetpp.org/

(编辑 邓履翔)

收稿日期:2013-10-15;修回日期:2013-12-02

基金项目:国家自然科学基金资助项目(61073104, 61073186);湖南省教育科学“十二五”规划课题(XJK012CGD034);郴州市科技计划项目(2012cj120);湖南省科技计划项目(2011TP4016-3);湖南省教学改革研究项目(湘教通[2012]401号-442)

通信作者:段盛(1964-),男,湖南隆回人,教授,从事无线传感器网络数据融合技术研究;电话:15526260867;E-mail: duanshengman@126.com

摘要:针对以往事件查询中事件查询速度不够快、成功率不高及网络寿命不长等问题,提出一种在速度、成功率与网络寿命等方面取得较好效果的事件查询策略。该策略的主要要点是:不同于以往研究中随机扩散的方式,在事件信息存储时,先基于哈希函数,将事件信息存储到哈希函数映射所指示的跳数相同的一段连续节点上;在事件查询时,依据同样的哈希函数,向哈希函数所指示的方向路由,以最小的路由代价获得事件信息。给出了此策略的查询与存储代价,并采用Omnet++网络模拟器进行仿真实验,与经典事件查询算法进行的对比。研究结果表明:本文的策略具有很好的性能,对相关应用具有较好的指导意义。

[2] 李建中, 高宏. 无线传感器网络的研究进展[J]. 计算机研究与发展, 2008, 45(1): 1-15.

[3] 文孟飞, 彭军, 张晓勇, 等. 无线传感器网络中基于同心圆树的路由选择算法[J]. 中南大学学报(自然科学版), 2012, 43(9): 3490-3495.

[7] 杨庚, 王安琪, 陈正宇, 等. 一种低耗能的数据融合隐私保护算法[J]. 计算机学报, 2011, 34(5): 792-800.

[14] 牛延超, 高德云, 张思东. 一种基于Quasi-UDG模型的无线传感器网络非测距定位算法[J]. 北京交通大学学报, 2010, 34(5): 89-93.

[17] OMNeT++ Community Site[EB/OL]. [2011-09-01]. http://www. omnetpp.org/